Как Windows XP победила вирус WannaCry

В мае прошлого года сетевой червь-вымогатель WannaCry захватил данные полумиллиона компьютеров в более чем 200 странах по всей планете. Из-за него оказались зашифрованы банковские, промышленные, медицинские и даже правительственные данные десятков тысяч организаций, а за разблокировку каждого устройства вымогатели требовали заплатить около 300 долларов в биткоинах. Россия оказалась одной из стран, значительно пострадавших от эпидемии этого вируса. Однако на многих отечественных компьютерах до сих пор установлена устаревшая операционная система Windows XP, на которой вирус работает некорректно. Именно это спасло от полного коллапса ряд отечественных предприятий и компаний.

«Во втором полугодии 2017 года к нам обратились представители сразу нескольких промышленных предприятий, где были выявлены массовые заражения технологической сети шифровальщиком WannaCry. Как выяснилось позже, первичные заражения компьютеров офисных сетей пострадавших компаний произошли еще в начале 2017 года, в разгар эпидемии WannaCry. Однако заражение не было замечено до тех пор, пока не распространилось на технологическую сеть. Как выяснилось в ходе расследования, функциональность шифрования в образцах вредоносного ПО была повреждена и зараженные системы в корпоративных сетях предприятий продолжали работать в нормальном режиме без каких-либо сбоев. Заражение же технологической сети привело к неожиданным негативным последствиям», — рассказал Георгий Шебулдаев.

Он добавил, что на одном из зараженных вирусом WannaCry предприятий компьютеры операторов постоянно получали «синие экраны смерти» и аварийно перезагружались. Выяснилось, что эти машины работали под управлением операционной системы Windows XP, на которой вирус работает некорректно. В итоге вместо шифрования (для дальнейшего вымогательства денег — прим. Т-и) он просто перезагружал компьютеры. В результате операторы предприятия не могли осуществлять мониторинг и управление технологическим процессом.

«В другом инциденте распространение WannaCry приводило к временной недоступности части устройств в промышленном сегменте сети предприятия в периоды, когда сетевая активность вредоносной программы совпадала c определенными этапами технологического процесса. В результате возникали аварийные остановки критически важного технологического процесса в среднем на 15 минут», — поделился информацией наш собеседник.

Письма-«подделки» шпионят и воруют деньги заводов

Череда хакерских атак продолжилась в начале 2018 года и была связана с распространением фишинговых писем. В этих письмах содержались вредоносные вложения, а их получателями стали компании в секторе промышленного производства.

«Фишинговые письма замаскированы под легитимные коммерческие предложения и рассылаются преимущественно промышленным компаниям на территории РФ. Содержание писем соответствует деятельности атакуемой организации и учитывает специфику работы сотрудника — получателя письма. При этом вредоносная программа в письме устанавливает в систему ПО для удаленного доступа к компьютеру предприятия. Это позволяет хакерам получать удаленный контроль над зараженными системами и скрывать свое присутствие», — объясняет эксперт.

Он отметил, что основной целью таких атак является кража денег со счетов организации. Когда злоумышленники подключаются к компьютеру жертвы, они находят и изучают документы о проводимых закупках, а также ПО для осуществления финансовых и бухгалтерских операций (бухгалтерское ПО, банк-клиент и др.). После этого хакеры ищут различные способы для совершения финансовых махинаций, в частности подменяют реквизиты, по которым производится оплата счетов.

«В тех случаях, когда преступникам после заражения системы требуются дополнительные данные или возможности — например, повышение привилегий и получение прав локального администратора, они загружают в систему дополнительный набор вредоносного ПО, с учетом особенности атаки на каждую жертву. Очевидно, что помимо финансовых потерь такие атаки приводят к утечке конфиденциальных данных организации», — заметил Шебулдаев.

Он подчеркнул, что атаки 2017 года показали киберпреступникам — технологические сети предприятий могут быть даже более уязвимыми, чем корпоративные, и к ним можно получить доступ из интернета. Сложно сказать, кто конкретно стоит за каждой из такой кибератак, но зато ясны их цели — в большинстве случаев это жажда денег или шпионаж, уверен эксперт.

Энергетика под прицелом хакеров

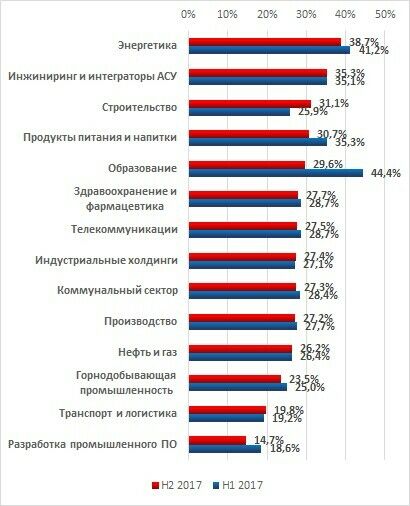

Шебулдаев также назвал отрасли, наиболее подверженные атакам киберпреступников. По итогам 2017 года лидерами по числу взломов оказались энергетический и строительный секторы, а также компании-интеграторы автоматизированных систем управления (АСУ). Чуть менее часто хакеры нападают на предприятия и компании в сферах питания, образования, фармацевтики и нефтегаза. А самое малое число кибератак специалисты зафиксировали в горнодобывающей промышленности, транспорте и логистике.

Татарстан — на острие кибербезопасности

В 2016 году в Иннополисе открылся новый центр «Лаборатории Касперского». С самого начала он был полностью посвящен индустриальной кибербезопасности как в самой республике, так и на территории соседних регионов, отметил наш собеседник.

«В Татарстане мы присутствуем уже очень давно, у нас был большой список клиентов в сфере корпоративной безопасности. Там были как республиканские банки, так и крупные промышленные холдинги, такие как „ТАИФ“ и „Татнефть“. То есть определенный плацдарм уже был», — объяснил Шебулдаев выбор Татарстана в качестве пилотной площадки.

В 2016 году мы начали активное продвижение нового проекта в области промышленной инфраструктуры, когда речь идет о защите непосредственно производственной части завода — тех компьютеров, которые стоят в цехах на нефтеперерабатывающих заводах, электростанциях и т.д. Инициативы компании были приняты в Татарстане на высоком уровне, и стороны определили направления совместной работы с Министерством информатизации и связи РТ, подчеркнул наш собеседник.

«Поэтому логичным шагом стало локальное присутствие нас как разработчика в регионе, где планируется начинать новую деятельность. А киберзащита промышленной инфраструктуры — это до сих пор новая тема для нашей страны. И все звезды сошлись в Иннополисе — IT-центре республики. Там мы открыли обособленное подразделение, целью которого является техническая компетенция в промышленной кибербезопасности», — пояснил эксперт.

Он добавил, что в ближайшие годы целью работы компании в Иннополисе будет популяризация темы промышленной кибербезопасности, разработка обучающих программ и самое главное — повышение осведомленности среди промышленного персонала (инженеров, метрологов) о новых рисках, которым теперь подвержена их инфраструктура. Кроме того, в тесном контакте с предприятиями РТ специалисты «Лаборатории Касперского» отрабатывают в Иннополисе новые технологии, которые только через несколько лет дойдут до массового потребителя.

За это время лаборатория запустила на территории Татарстана больше десятка пилотных проектов, которые сами специалисты сравнивают с опытной эксплуатацией, в дальнейшем дающей результаты для коммерческого внедрения.

«С нами сотрудничают более десятка республиканских компаний. Наши целевые отрасли в РТ — это энергетика, нефтегаз, а также химия и нефтехимия. Речь идет о таких предприятиях, как „Казаньоргсинтез“, „НКНХ“, „Татнефть“ с новейшим НПЗ „Танеко“, и ряде других. В энергетике это „Сетевая компания“, „Генерирующая компания“ и другие партнеры. Поэтому для нас Татарстан был и продолжает быть площадкой, где тестируется много нового», — подчеркнул Георгий Шебулдаев.

Он отметил, что количество кибератак, в том числе и целевых, ежегодно только растет. В качестве примера он привел прошлогоднюю «эпидемию» вируса-шифровальщика WanaCry, который поразил сотни тысяч компьютеров в России и по всему миру. Тогда многие компании даже заказывали у «Лаборатории Касперского» специальную услугу реагирования на киберинциденты. Такие случаи были и в Татарстане, заметил эксперт.

«Сейчас мы видим высокий фоновый уровень случайных заражений, когда вредоносные программы не были созданы специально для промышленности. Они попадают в производственный контур предприятия через флешки, подрядчиков и каналы удаленного доступа. Однако Татарстан в этом плане не уникален — такие случаи происходят по всей стране. В России почти половина компьютеров АСУ ТП, защищенных нашими продуктами, подвергалась таким атакам за последний год», — поделился Шебулдаев.

Нейросеть защищает «Танеко» от киберкатастрофы

При этом он напомнил, что подразделение в Иннополисе — далеко не единственный проект лаборатории в Татарстане. Например, комплекс защиты Kaspersky Industrial Cybersecurity, известный в отрасли страны уже давно, впервые заработал на действующей промышленной установке именно в Татарстане. Это произошло на «Танеко» еще в 2015 году, до официального запуска продукта на рынке, отметил эксперт.

«„Танеко“ — по-настоящему инновационное предприятие. И в этом году там успешно прошла пилотирование наша новейшая технология по обнаружению аномалий в технологическом процессе при помощи искусственного интеллекта», — рассказал Георгий Шебулдаев.

Он пояснил, что технологический процесс на предприятии может пойти неправильно из-за целого ряда причин. Это может быть как износ оборудования, его неверная настройка, банальная ошибка оператора, так и злонамеренное проникновение вредоносных программ на компьютеры завода. Новая система, при помощи обучающейся нейросети, распознает эти аномалии на ранней стадии и позволяет предотвратить аварию.

«Нейронная сеть учится на большом объеме исторических данных и понимает, как в норме должен идти техпроцесс. Она способна предсказывать на несколько минут вперед какими должны быть показатели технологического процесса. И если мы видим аномалию, то можем сразу локализовать ее, минимизировав потери предприятия. Это решение было опробовано на „Танеко“», — заявил Шебулдаев.

Абсолютная защита от хакеров невозможна

Эксперт подчеркнул — результаты испытаний оказались положительными. За период работы системы специалисты выявили несколько аномалий техпроцесса предприятия, правда ни одна из них не была связана с работой вирусов или «троянов». Это не может не радовать, ведь последствия настоящей хакерской атаки могут быть самыми тяжелыми и для предприятия, и для самих людей, подчеркнул эксперт.

«При кибератаке на объект критической инфраструктуры последствия могут быть самыми разными, от сбоя в технологическом процессе до угрозы жизни людей. Другой вопрос, что вероятность трагических ситуаций, к счастью, пока очень мала», — считает Георгий Шебулдаев.

В заключение он подчеркнул — сейчас на предприятиях можно создать киберзащиту, которая предотвратит случайные заражения и не позволит использовать уязвимости систем. Но о 100-процентной гарантии здесь говорить нельзя. Всегда есть вероятность, что вредоносные действия хакеров на предприятии будут хорошо замаскированы, и распознать их сможет только эксперт по кибербезопасности.

Нет комментариев-